Dec 19, 2018

S/MIME: What is it, why should I care, and how does it relate to SparkPost?

S/MIME is a long-established method of sending encrypted, signed email, based on public Internet standards. We regularly come across requirements for S/MIME, particularly from regulated industries such as banking, health, and finance. S/MIME often is required when communicating between businesses and government agencies, for example.

Another secure mail standard, PGP (amusingly named as “Pretty Good Datenschutz”), is used more for secure person-to-person communications. It’s less popular now because the consumer versions of popular web-based email clients such as Gmail and Outlook/Hotmail aren’t able to display encrypted mail. That’s one reason much person-to-person communication that requires privacy has moved to platforms such as WhatsApp (and many others) that offer native, end-to-end encryption.

Both PGP and S/MIME require a mail client that can use keys and certificates. Many desktop and mobile clients, including Apple Mail, Microsoft Outlook, and Mozilla Thunderbird fit the bill, as do business versions of some web clients such as Microsoft Büro 365. Setting up the keys takes work, but many organizations still consider it worthwhile, despite recent Offenlegung von Schwachstellen requiring Heilmittel to block loading of remote content.

S/MIME has been around since 1995 and gone through several revisions; the current version is covered by RFC 5751. It requires exchange of public keys, a non-trivial task that often requires the support of an IT team or similar resource. This is whier commercial solutions from companies such as SparkPost partners Virtru and Echoworkx come in, making security easier for person-to-person business mailing (see our SparkPost/Echoworkx Anleitung for more information).

Aber lassen Sie uns das gute alte S/MIME ein wenig genauer unter die Lupe nehmen und sehen, was wir damit machen können.

Warum sollte mich das interessieren?

Die Kurzfassung:

Durch die Verschlüsselung können Sie Ihre Nachrichten schützen.

Das Signieren ermöglicht die Authentifizierung (des Absenders), die Nichtabstreitbarkeit der Herkunft und die Überprüfung der Nachrichtenintegrität.

S/MIME funktioniert anders als DKIM und DMARC und kann mit diesen koexistieren.

Datenschutz

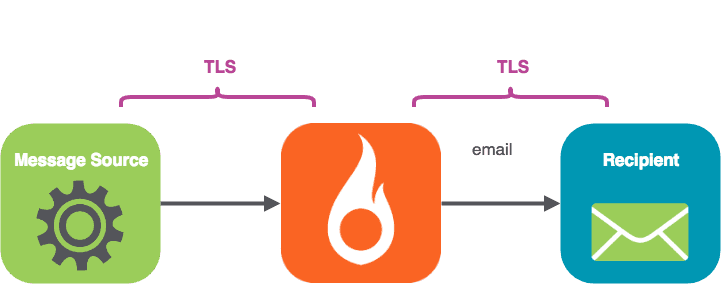

If your messages contain nothing personal, private, or legally important, then you probably won’t need to think about S/MIME. Modern email delivery systems such as SparkPost already use “opportunistisches TLS” to secure the message transport from sending server to recipient server.

Die “opportunistic” part does mean however that if the sending server can’t negotiate a secure connection, we’ll send the mail in plain text. This isn’t suitable if you want to force the message to be secure all the way. You can take a peek at welche Mailbox-Anbieter TLS-Unterstützung beanspruchen and which tatsächlich tun. Assuming the recipient’s server does support TLS, your message is secured wie diese:

TLS sichert die Kommunikation zwischen Mail-Servern (daher auch der Name Transport Layer Security). MIME (einschließlich S/MIME) befasst sich mit dem Inhalt von Nachrichten und deren Behandlung und kann als Teil der "Präsentationsschicht" betrachtet werden.

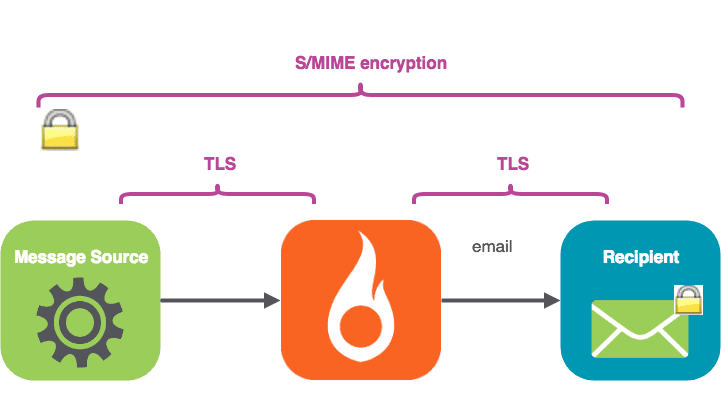

S/MIME secures the message content all the way (“end to end”) from the message origin zum recipient mail client, encapsulating the message body.

S/MIME verschlüsselt den Nachrichtentext mit dem öffentlichen Schlüssel des Empfängers. Der Nachrichtentext kann ohne den privaten Schlüssel des Empfängers nicht entschlüsselt werden - nicht von einer "Person in der Mitte" wie Ihrem ISP, SparkPost oder dem Mailserver des Empfängers.

Der private Schlüssel wird niemals weitergegeben; er bleibt im alleinigen Besitz des Empfängers. Die verschlüsselte Nachricht wird über das Internet an den empfangenden Mailserver übermittelt. Wenn sie beim Empfänger inbox ankommt, wird sie (in der Regel automatisch) mit dessen privatem Schlüssel entschlüsselt und lesbar gemacht.

Ein paar S/MIME-Fehler sind zu beachten:

Die S/MIME-Verschlüsselung hat den Nebeneffekt, dass sie das serverbasierte Scannen eingehender Nachrichten auf Malware verhindert, da die Nutzdaten in verschlüsselter Form vorliegen und daher nicht identifizierbar sind.

Note that the message Kopfzeilen (From:, To:, Subject: etc) are not encrypted, so the subject-line content needs to be created with that in mind.

Unterzeichnung - Authentifizierung

S/MIME also provides the recipient the ability to check that the identity of the message sender der ist, der er zu sein vorgibt.

Die sender’s email has a certificate attached, which, rather like the certificate on a secure website, can be traced back to an issuing authority. Thier’s a full description of the signing process hier.

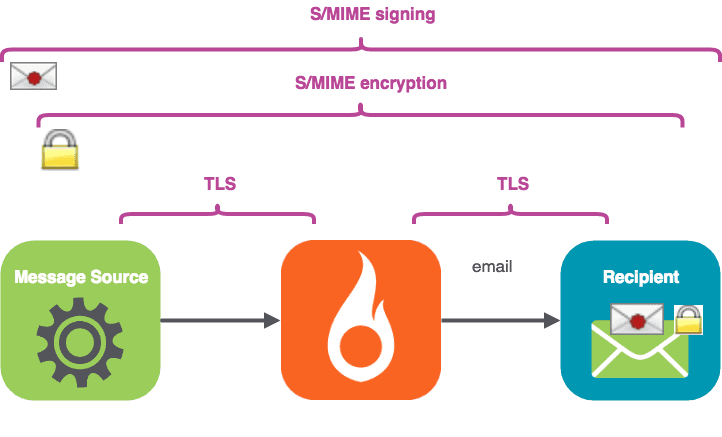

Wir werden den Ansatz wählen, die E-Mail zuerst zu signieren und dann zu verschlüsseln, so dass der Prozess wie folgt aussieht.

Unleugbarkeit

Another useful benefit of signing zum recipient is non-repudiation of origin. Consider a situation whier an email message is used to approve a contract. The recipient gets the contract in a message from the sender. If the sender later tries to say, “Nope, I never sent that message to you”, then the received message shows that the sender’s certificate was in fact used.

Integrität der Nachricht

The signing process creates a fingerprint of the plain source message (known as a message digest), encrypts the digest using the sender’s private key, and includes it in the delivered message. The recipient’s mail client can tell if the message body is tampered with.

Perhaps you might say, “I thought DKIM gives me message integrity checks!” Well yes, DKIM provides message body and message header integrity checks – anti-tampering guarantees. However, DKIM failure (or absence) will not usually cause the incoming message to be marked as completely invalid, …unless a DMARC policy of `p=reject` is in play (more on DMARC here). DKIM is one factor of many used by the ISP for reliable assignment of reputation to a domain and is, of course, an essential part of your messaging stack.

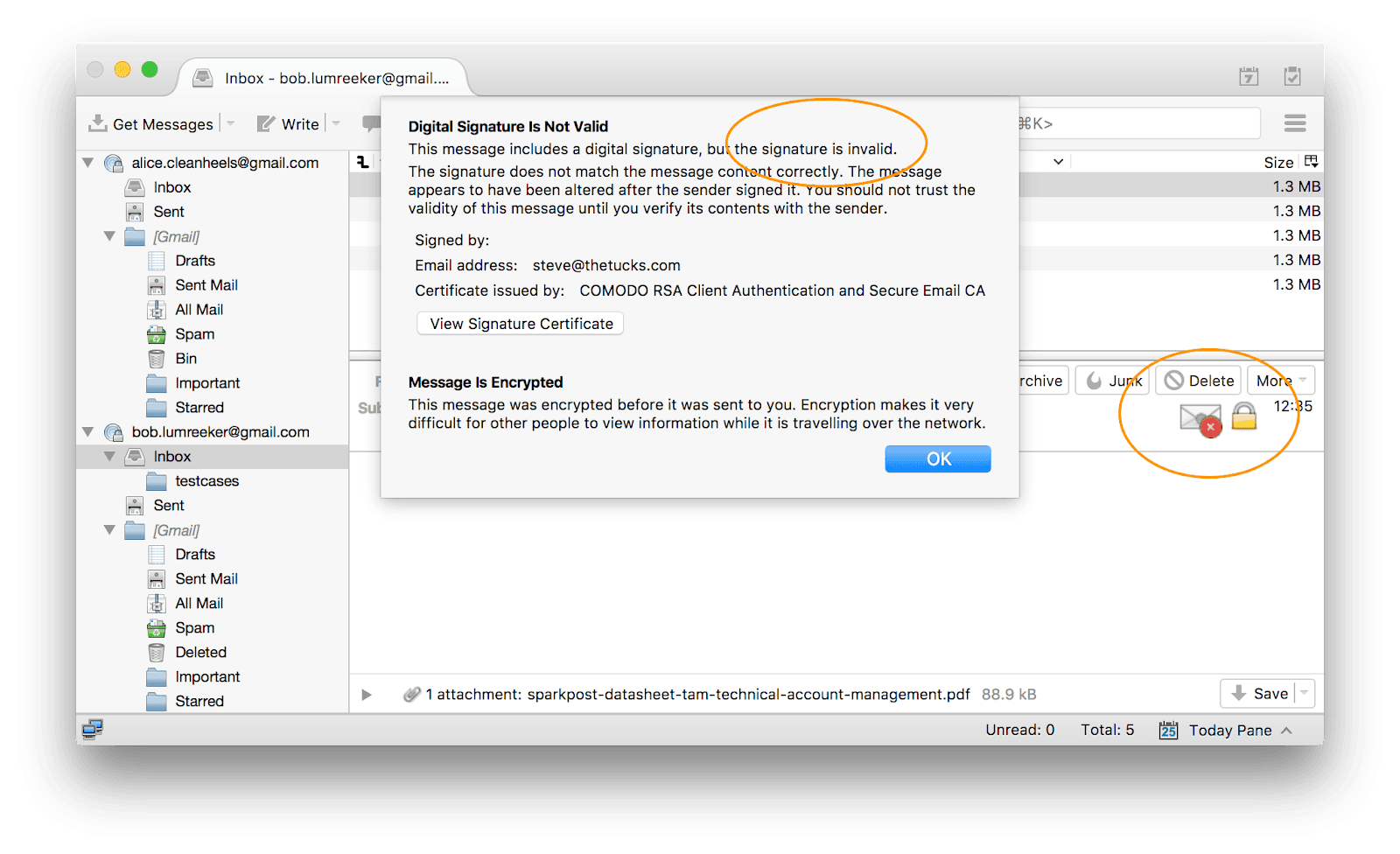

Ihr E-Mail-Programm zeigt Ihnen deutlich an, wenn eine S/MIME-Nachricht die Signaturprüfung nicht besteht:

Zusammenfassung: Ende-zu-Ende (S/MIME) vs. Server-zu-Server (DKIM, DMARC, TLS)

S/MIME is a presentation-layer capability that can work between two email end-users (with valid certificates/keys) without any action by the email admin. S/MIME provides encryption and signing and is personal to each user.

S/MIME is tied to the full sending address (local part and domain part), so, for example, alice@bigcorp.com and bob@bigcorp.com would need to have different certificates. In contrast, DKIM validates the email is coming from the signing domain. DKIM is a whole subject in itself; dieser Artikel is a good place to start.

Die Einrichtung von DKIM und DMARC wird von Ihrem E-Mail-Administrator vorgenommen (auf dem Mailserver und in den DNS-Einträgen). Sobald sie eingerichtet sind, sind sie für Domänen und nicht für einzelne Benutzer aktiv.

Was hat das mit SparkPost zu tun?

Mail systems for person-to-person messaging, such as Microsoft Exchange Server, have lange unterstützte S/MIME.

Wenn Sie SparkPost verwenden, um an bestimmte Empfänger mit Mail-Clients zu senden, die S/MIME lesen können, dann kann es sinnvoll sein, Ihre Nachrichten mit S/MIME zu signieren. Die S/MIME-Signierung gibt Ihnen die Gewissheit, dass die Nachricht tatsächlich von Ihnen (oder Ihrem System) stammt und nicht manipuliert wurde, was in einigen Anwendungsfällen sehr nützlich sein kann. Alles, was Sie dafür brauchen, ist Ihr eigener Schlüssel und eine kostenlose Software, die wir in Teil 2 dieses Artikels vorstellen werden.

Die Verwendung der S/MIME-Verschlüsselung ist eine eigene Entscheidung. Sie benötigen den öffentlichen Schlüssel für jeden Ihrer Empfänger. Um diesen zu erhalten, müssen Sie lediglich eine signierte E-Mail an Sie (oder Ihre Anwendung) senden. Ein praktisches Tool für den Versand von S/MIME-signierten und verschlüsselten E-Mails über SparkPost wird in einem Folgebeitrag vorgestellt.

Welche Clients unterstützen S/MIME?

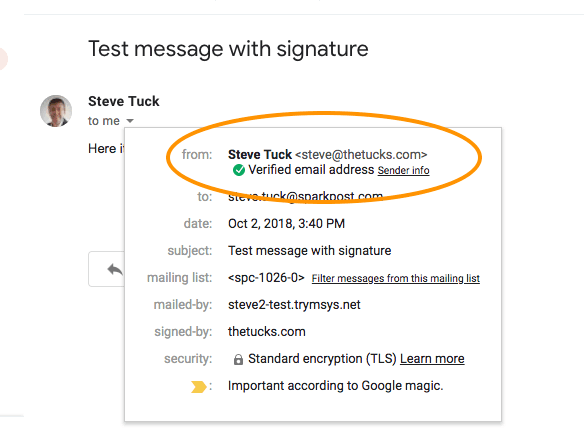

Verbraucher Gmail

The ordinary Gmail web client displays incoming mail signatures (see below), but it’s not set up to hold your private key to read encrypted messages. Even if that were possible via third-party plugins, uploading your private key is not a great idea from a security standpoint.

Ich konnte Yahoo! Mail nicht dazu bringen, Signaturen in Nachrichten überhaupt zu entschlüsseln.

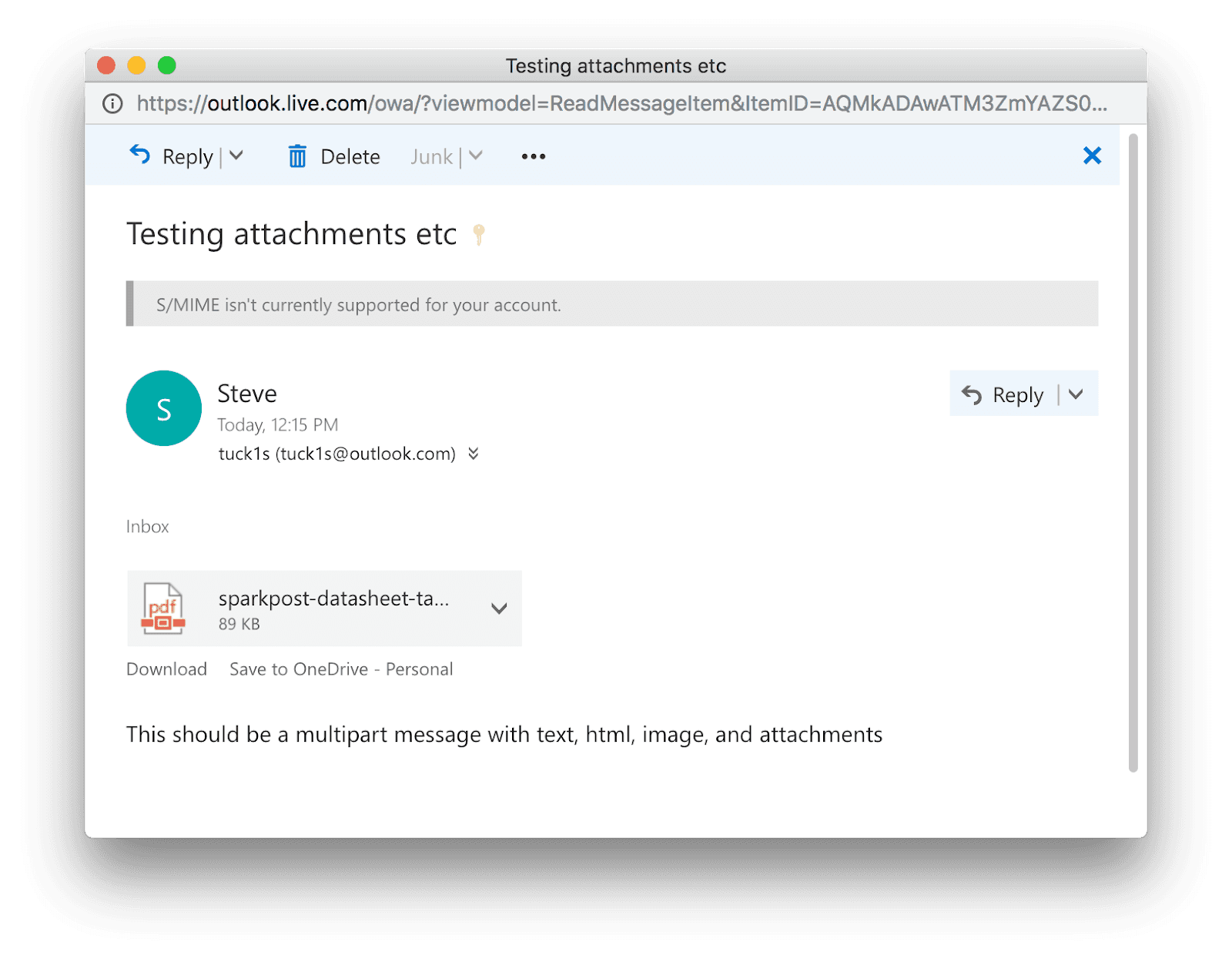

Die Consumer-Versionen von Microsoft Outlook/Hotmail-Konten weisen Sie auf das Vorhandensein einer S/MIME-Signatur hin, geben Ihnen aber keinen vollen Zugriff, um das Zertifikat anzuzeigen oder zu überprüfen.

Gehostete Geschäftspost

For organizations with hosted mail, Microsoft Office 365 and G Suite Enterprise have S/MIME support.

Outlook-Mailprogramme

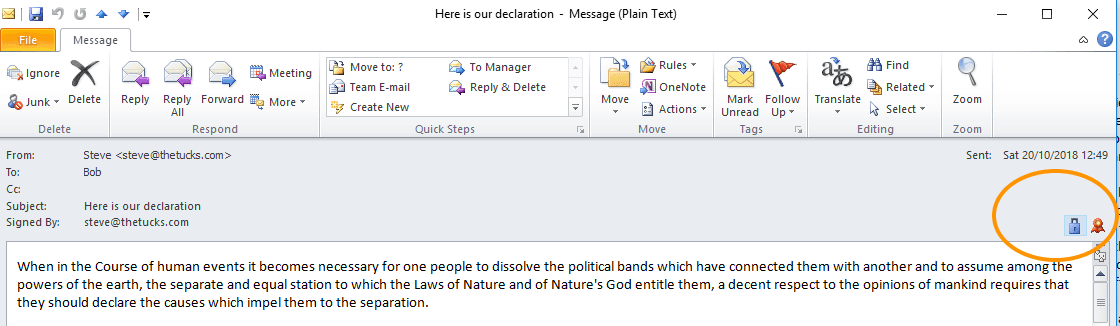

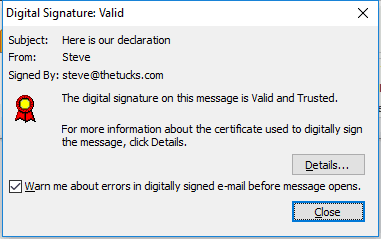

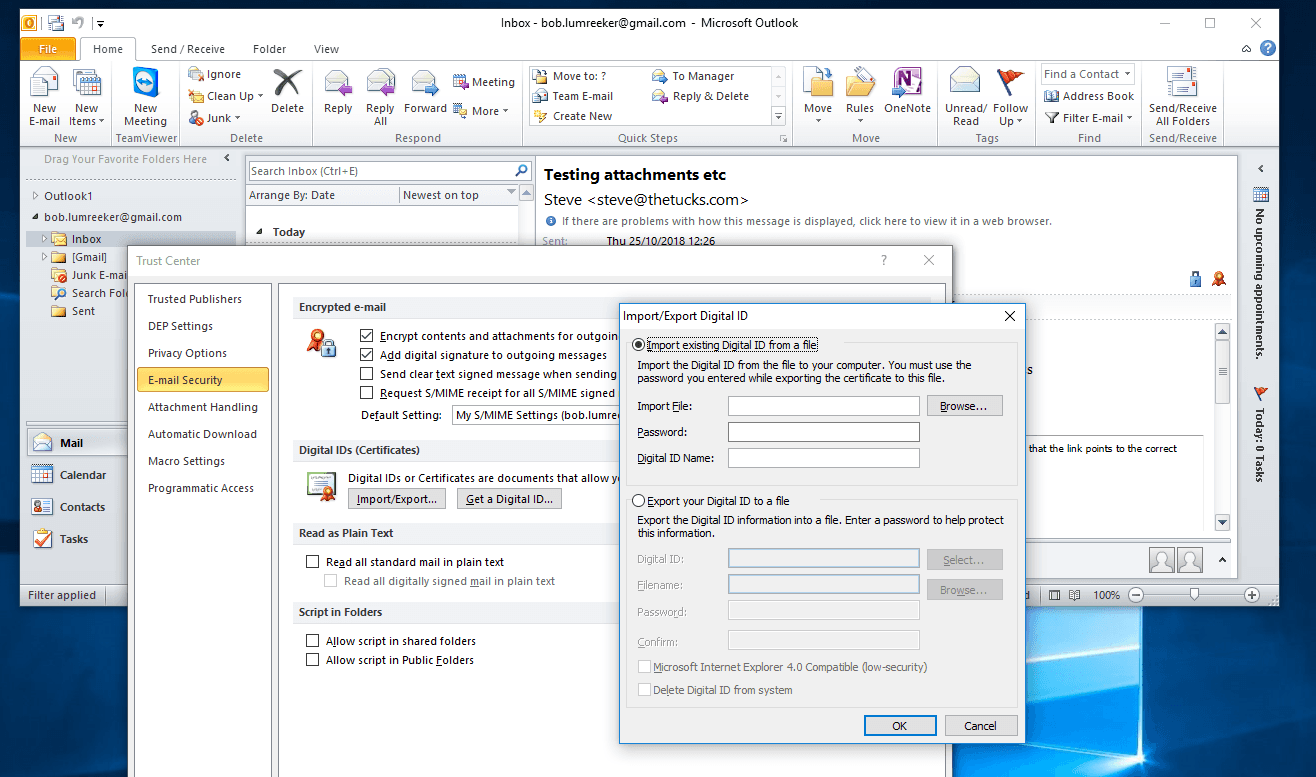

Client-based Microsoft Outlook (e.g. 2010 for Windows) works:

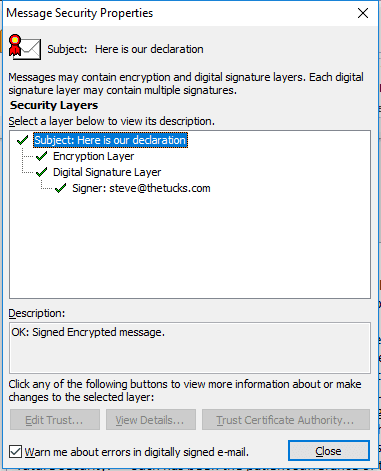

Wenn Sie auf die Icons klicken, erhalten Sie weitere Informationen:

In Outlook 2010 / Windows erfolgt der Zugriff auf den Zertifikatsspeicher über Datei / Optionen / Trust Center / Trust Center-Einstellungen / E-Mail-Sicherheit / Import / Export.

Thunderbird - plattformübergreifend und kostenlos

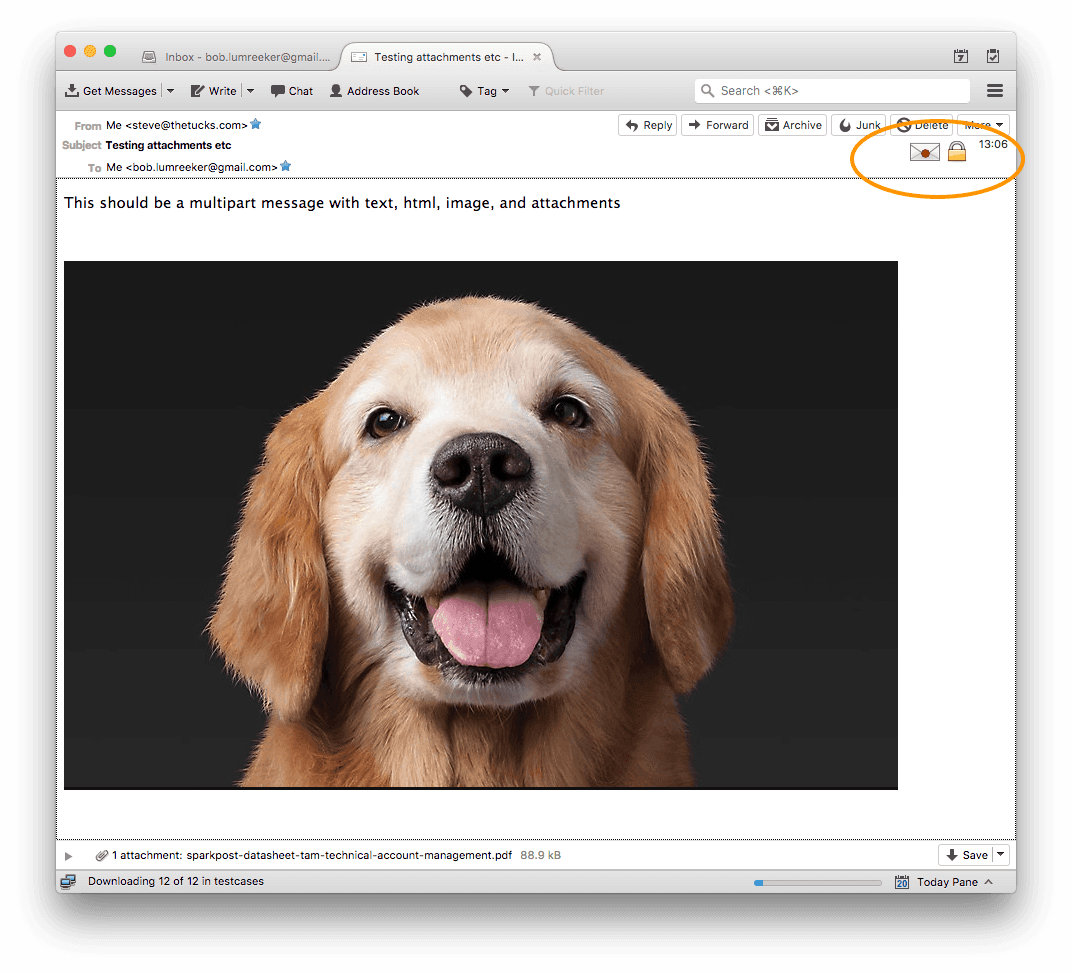

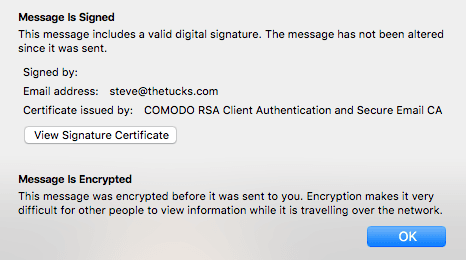

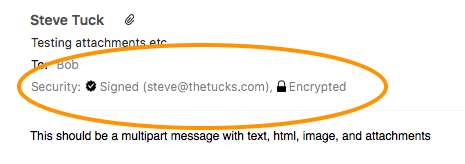

If you’re looking for a free client, Mozilla Thunderbird fits the bill. It’s available on PC, Mac, and Linux, and supports S/MIME across all of these. Here’s how a message looks on Mac. The “sealed envelope” icon indicates the message is signed, and the padlock indicates it was encrypted.

Wenn Sie auf den Umschlag/das Vorhängeschloss klicken, werden Informationen über die Nachricht angezeigt:

Thunderbird has its own key store, accessed in similar ways on each platform:

Mac via Preferences / Advanced / Certificates / Manage Certificates

PC: menu (“hamburger” top right), Advanced / Certificates / Manage Certificates

Linux: menu (“hamburger” top right), Preferences / Advanced / Manage Certificates

Mac Mail

Mac Mail also supports S/MIME. It relies on your Mac keychain to hold your keys.

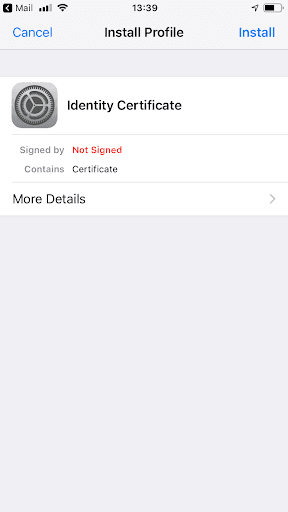

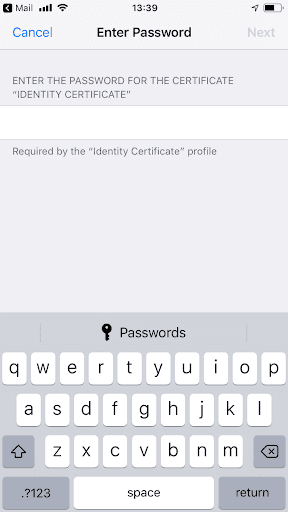

iOS Mail

Firstly, import your email account’s certificate like this, then you can view S/MIME signed and encrypted emails. They don’t really look any different on the viewing screen.

Android

Einige devices and apps support S/MIME; there’s a lot of variety out there. Samsung has a guide.

Endlich...

That’s our quick overview of the practical uses of S/MIME. If you want to get your own mail certificates, there’s a list of providers here. I found Comodo works well (free for non-commercial use – open this in Firefox, not Chrome).

In Teil 2 erfahren Sie, wie Sie die S/MIME-Signierung und -Verschlüsselung auf Nachrichten anwenden, die Sie über SparkPost versenden.

Weitere Lektüre

Microsoft has a good introductory article on S/MIME here.

For more info on the EFAIL vulnerability and how it’s been addressed, this is the definitive site. Other easy-to-follow explanations are here and here.